This post has been republished via RSS; it originally appeared at: New blog articles in Microsoft Tech Community.

Es gab nur wenige freie Stühle in dieser Session und die drei Sprecher begannen direkt mit ihrer Session, die mit einer hervorragenden Agenda ausgestattet war, dazu aber später mehr. Die Sprecher wechselten sich je nach Thema immer wieder ab, so dass sehr geschickt der Wechsel der Stimmlage und des Sprachtempos die Aufmerksamkeit der TeilnehmerInnen immer wieder auf die Session lenkte. Eine sehr gute Idee um die vielen Inhalte durch diesen Kniff über 60 Minuten sehr gut zu vermitteln.

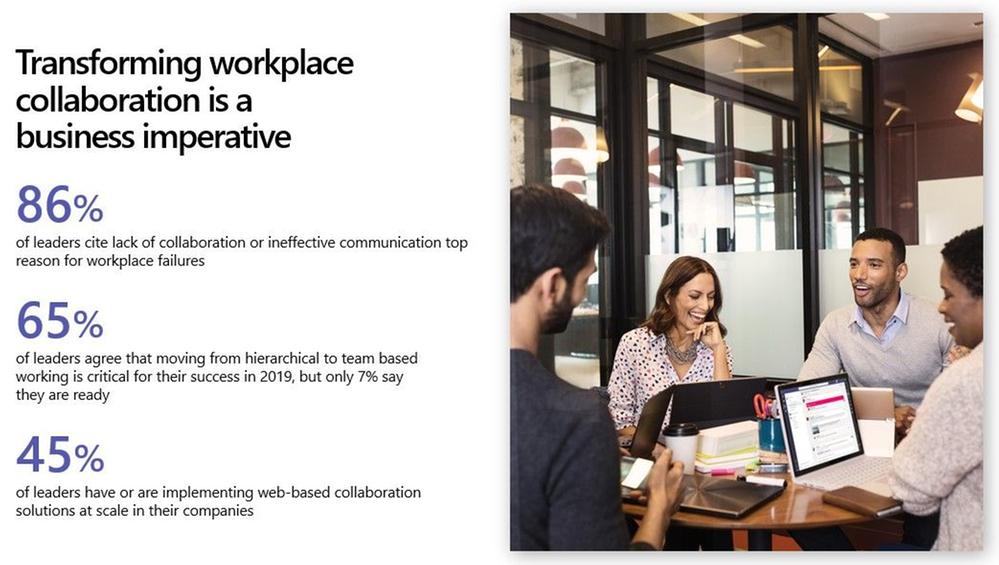

Aber nun zurück zu den Inhalten der Session. Nach einer kurzen Einleitung mit Basisinformationen zur Transformation des Arbeitsplatzes und Microsoft Teams wurde die Agenda näher vorgestellt.

Diese Session behandelte die Herausforderung von Compliance und Sicherheit im Microsoft Teams Universum. Daraus abgeleitet gibt es fünf (5) Kernthemen, die betrachtet werden müssen. Damit war auch zugleich die Agenda geboren und dargestellt:

- Identity & Access Management

- Information Protection

- Discover and respond

- Data governance

- Manage Risk

1. Identity & Access Management

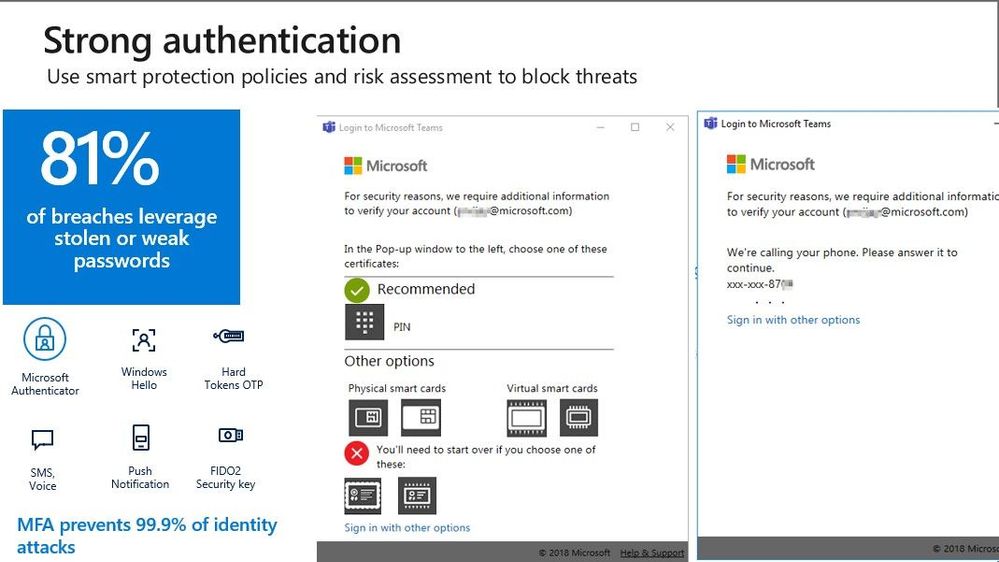

Das Identity & Access Management ist der erste wichtige Schritt zur Absicherung von Microsoft Teams. Im Hintergrund ist natürlich Azure AD mit Erweiterungen wie Multi-Faktor-Authentifizierung und Windows Hello für die Sicherheit des Nutzeraccounts inklusive des Zugriffs verantwortlich. Es wurde ebenfalls darauf hingewiesen MFA auch für Microsoft Teams zu nutzen, da dieses Werkzeug 99% der Angriffe auf den Account abwehren kann.

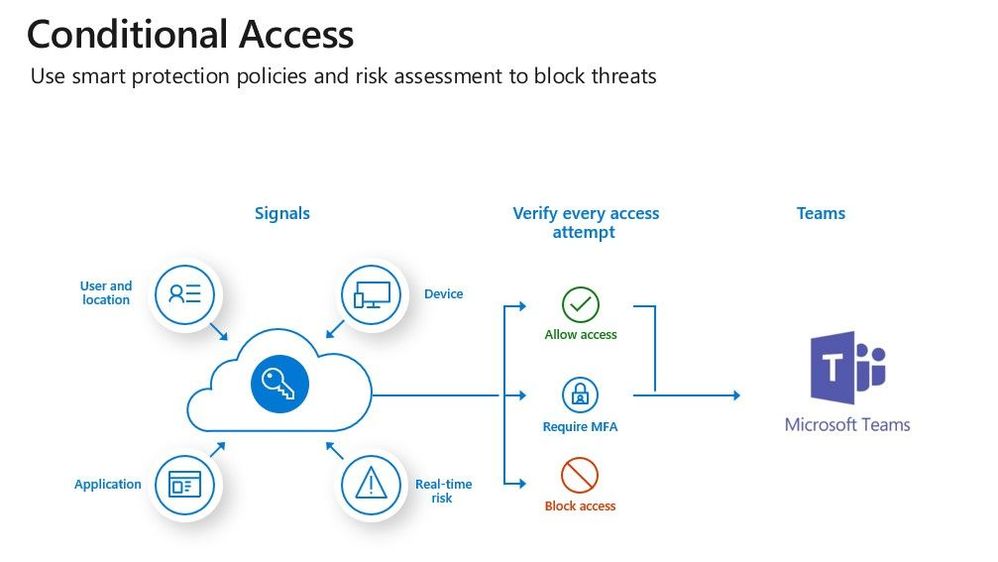

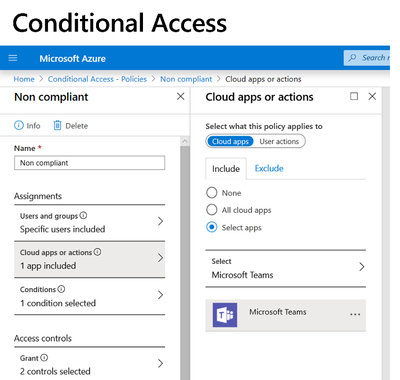

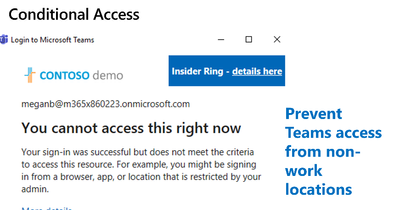

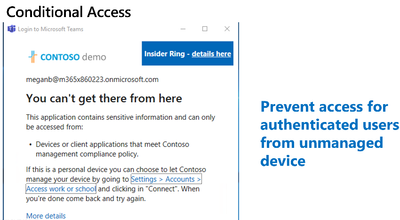

Dazu gehört auch Conditional Access (Azure AD P1), welches mit Microsoft Teams, aber auch dem SharePoint im Hintergrund eingesetzt werden kann. Die Sprecher erläuterten den Zusammenhang von Conditional Access mit Microsoft Teams und welche Möglichkeiten bestehen, um den Zugang zu begrenzen:

An einem Beispiel demonstrierten die SprecherInnen, wie die Policies in Zusammenhang mit Microsoft Teams, Azure AD und Conditional Access wirken:

Zwei sehr gute Beispiele wurden für den Einsatz gezeigt. So der Schutz des Zuganges zu Microsoft Teams von einem nicht durch das Unternehmen verwalteten Gerätes. Der Zugang kann für den Nutzer bestehen, aber nur von verwalteten Geräten. Dies schützt nicht nur vor Datenabfluss, sondern auch vor unberechtigtem Zugriff, wenn der Account durch Dritte gehackt werden sollte.

Als zweites Beispiel zeigten Sie den Schutz des Zugriffes auf Microsoft Teams von einem anderen Ort als dem üblichen Arbeitsplatz. Hierbei wird versucht von einer anderen IP Adresse auf Microsoft Teams zuzugreifen und diese wird abgewiesen.

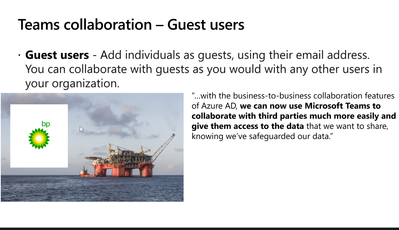

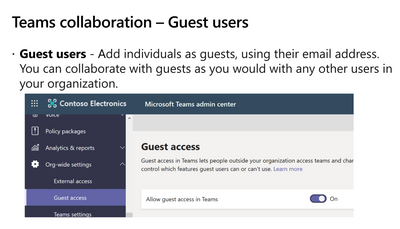

Als Nächstes sprachen die Sprecher die Team Kollaboration mit Gästen an. Ein äußerst wichtiges Thema, wie mir auch die TeilnehmerInnen in meiner Nähe in der Session bestätigten. Ein Teilnehmer erzählte mir, dass in fast 80% aller Teams in seinem Unternehmen Gäste vorhanden seien. Die Zusammenarbeit mit Gästen ist essenziell wichtig, so dass das Sprecherteam einen Usecase von BR nutzte, um die Thematik zu erläutern und dem Publikum zu erklären:

Sie erläuterten, dass zunächst einmal der Zugang von Gästen generell eingestellt werden kann und dann auch pro einzelnem Team. Dabei erläuterten sie auch die verschiedenen Wege des Zuganges von Gästen zu Microsoft Teams und als Beispiel die Federation:

2. Information Protection

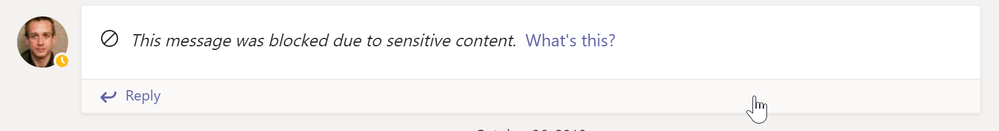

Als nächstes Thema ging es um die Information Protection in Microsoft Teams. Dabei erläuterten Sie den Zusammenhang von Microsoft Teams mit Data Loss Prevention (DLP), das zum Beispiel den Abfluss von Inhalten verhindern soll. Es nutzt Monitoring Funktionen, um dann Policies anzuwenden, um zu verhindern, dass ein Nutzer bestimmte Inhalte in Microsoft Teams postet. Der Nutzer erhält dann die Meldung, dass die Nachricht geblockt wurde:

3. Discovery and respond

Im Anschluss folgte das dritte Thema, welches aus meiner Sicht nicht weniger wichtig, aber oft vernachlässigt wird. Es handelt darum, wie effektiv man Daten im Unternehmen finden und sichern kann. Dies ist nicht nur für die IT, sondern gerade auch für die Rechtsabteilung von Bedeutung. Deshalb ist es wichtig Werkzeuge wie die eDiscovery zu kennen und einzusetzen.

Nach den Statistiken von Microsoft wurde im Markt über 3 Billionen an eDiscovery Software ausgegeben, wobei 57% der internen Rechtsabteilung planen diese Ausgaben noch zu erhöhen. Dazu kommt, dass 71% der Rechtsabteilungen planen IT Technologien einzusetzen, um rechtliche Abläufe im Unternehmen zu optimieren.

Diese Zahlen kann ich selber bestätigen, gerade der Bereich von Legaltech ist in Deutschland massiv gesteigert worden und auch diese Abteilungen eines Unternehmen stehen in der Digitalisierung nicht immer hinterher. Das Interesse der eigenen Rechtsabteilung an Werkzeugen gerade aus Microsoft 365 wächst.

Als Werkzeuge werden eDiscovery und Legal Hold in dieser Session vorgestellt. Diese dienen dazu sowohl Daten zu sammeln, als auch zu analysieren und festzuhalten, um diese später an interne oder externe Stellen (z.B. Kanzleien) weiterzuleiten.

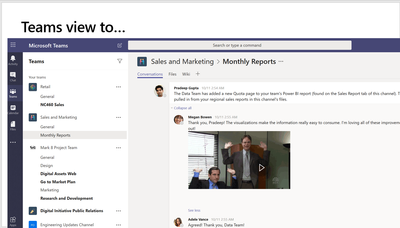

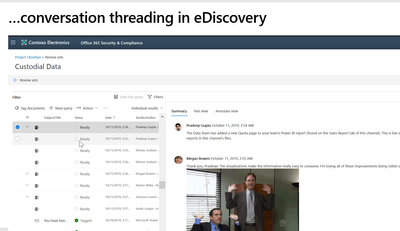

Als Demo zeigen sie den Einsatz von eDisvovery an einer Conversation in einem Kanal in Microsoft Teams. Es ist deutlich zu erkennen, dass der Chatverlauf inklusive aller Nachrichten und auch Gifs zu sehen ist:

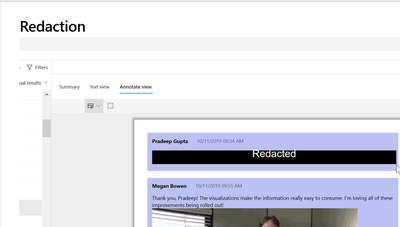

Weiterhin ist es dann möglich diese Inhalte zu redigieren. Es können Bereiche ausgewählt werden und mit der rechten Maustaste redigiert. Das Ergebnis sieht entsprechend aus:

4. Data Governance

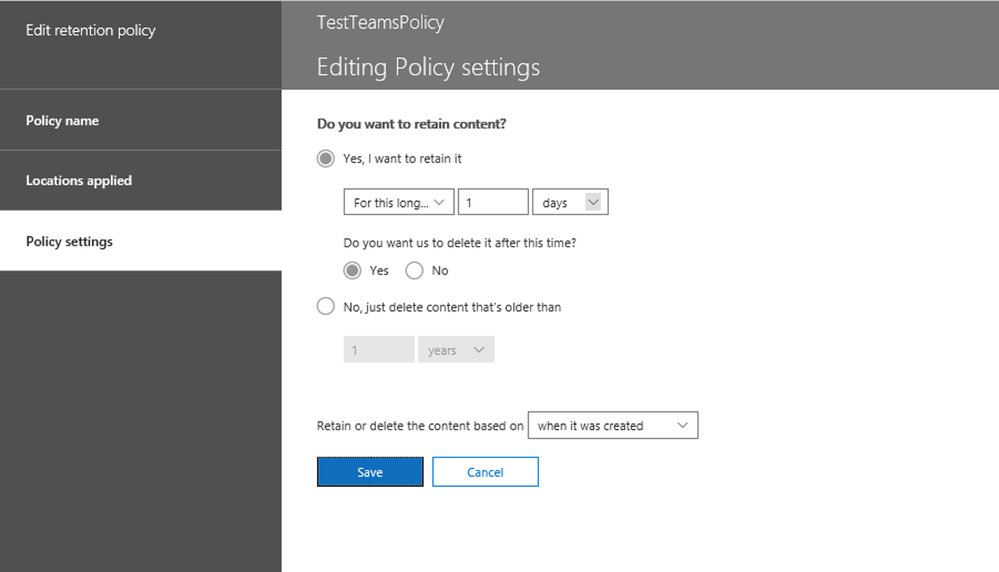

In diesem Teil wurde die Aufbewahrungs- und Löschregeln (Retention + deletion policy) vorgestellt und demonstriert. Somit können auch Unterhaltungen in Kanälen und auch Chats (z.B. 1 zu 1) mit diesen Regeln belegt werden.

Ihr könnt diese Einstellungen im Security und Compliance Center von Microsoft 365 unter Aufbewahrungsregeln finden. Hier wählt ihr als Location die Unterhaltungen und Chats aus und könnt dann im Wizard die Einstellungen vornehmen.

Im Rahmen dessen erzählte mir ein Teilnehmer der Session, dass er nun auch endlich alle Nachrichten nach einem Tag löschen kann. Dies sei für deinen Usecase äußerst wichtig, wenn sie kurzfristig mit Externen sprechen würden.

5. Manage internal risk

Das letzte Thema war "Manage internal risks" und wurde ausführlicher besprochen und vorgestellt. Laut der Sprecher hatten sie viele Fragen zu dem Thema in den letzten Monaten bekommen, so dass sie gespickt mit Neuerungen das Thema etwas größer darstellen. Sie stellten vor, dass das interne Risiko nicht zu unterschätzen ist und diese Personen oft schwer zu finden sind.

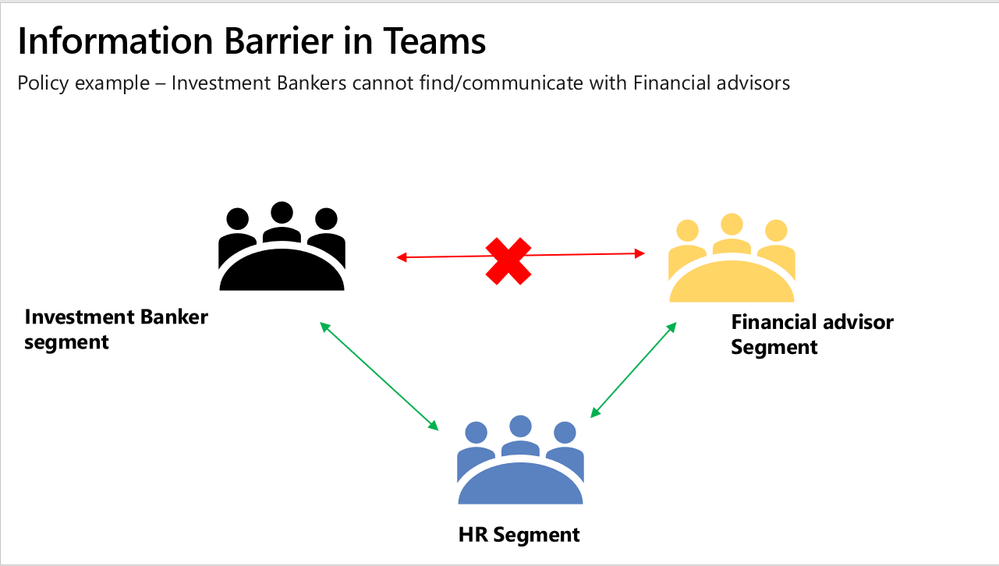

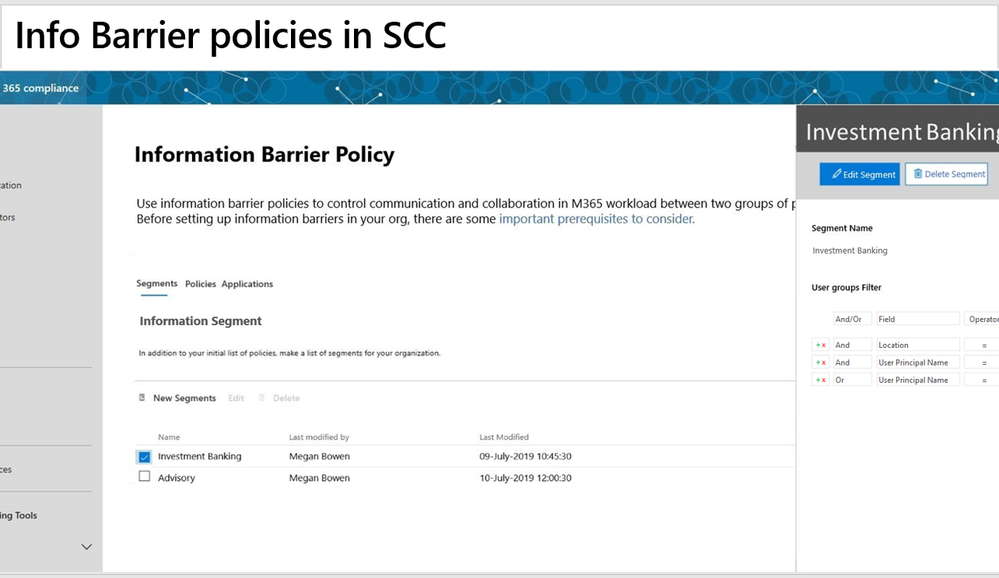

Eine Möglichkeit zur Lösung wäre es die neuen Information Barrier (IB) als Informationsbarriere und ethische Mauer zwischen Abteilungen einzurichten. So könnte man den Fluss der Informationen besser kontrollieren, eine Quarantäne für Informationen aufbauen und den Zugang zu Informationen begrenzen. Eine urprünglich für Banken entwickelte Funktion lässt sich auch entsprechend einsetzen. Sie zeigten den Aufbau und erläuterten die Struktur der Funktion:

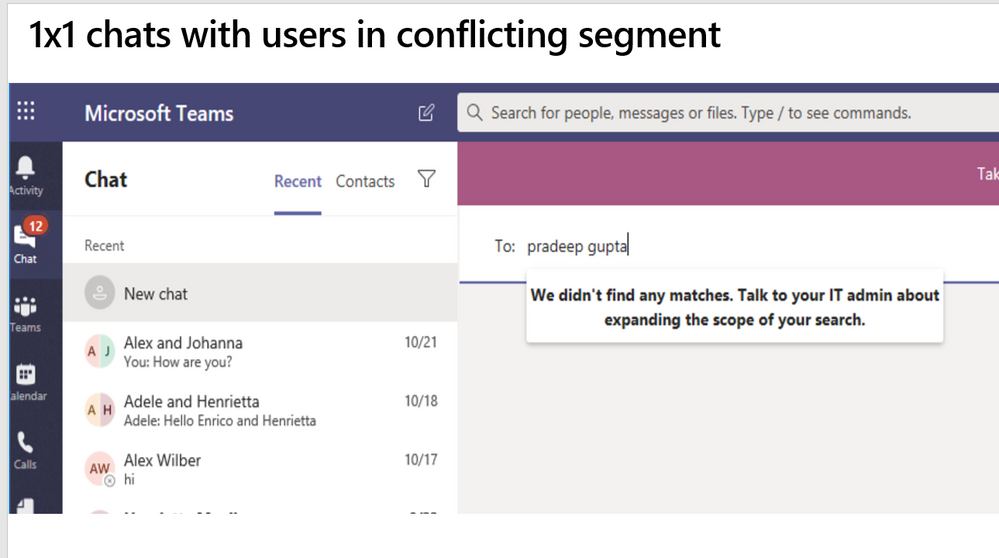

Wenn die Information Barrier einmal durch Policies im Microsoft 365 Compliance Center eingerichtet wurden, können Abteilungen und auch MitarbeiterInnen dieser nicht mehr miteinander in Microsoft Teams kommunizieren oder auch an Meetings teilnehmen.

Hier einmal das 1 zu 1 Chat Beispiel und der UI Hinweis, dass diese Person nicht zu finden sei und man sich beim Admin erkundigen sollte.

Sie zeigen auch Gruppenchats zwischen Abteilungen, wobei zwar die Abteilungen ohne Barriere miteinander chatten konnten, aber es ist nicht möglich die abgeschottete Abteilung hinzuzunehmen auch wenn die Dritte Abteilung theoretisch mit allen chatten könnte.

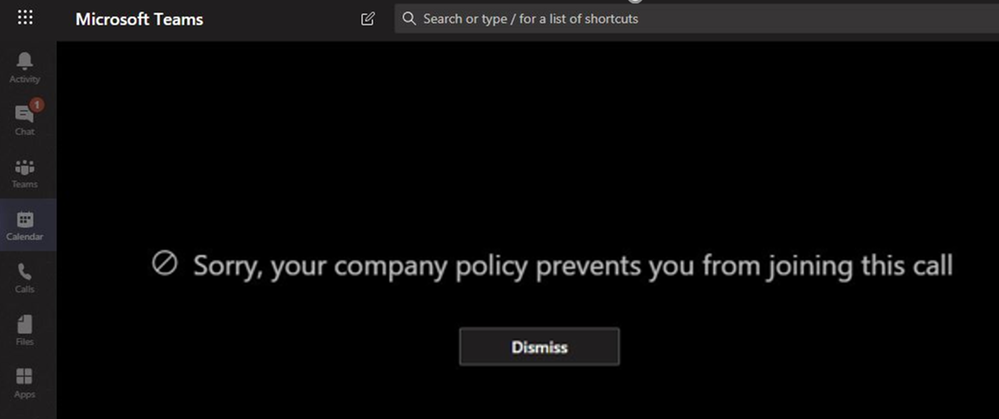

Gleiches gilt auch für Meetings in Microsof Teams. Ein Eintreten in das Meeting ist nicht möglich:

Für mich besonders interessant war die Frage nach Personen, die eine Abteilung wechseln und hinter die "Mauer" ziehen. Diese werden sobald diese in das Team hinter der Mauer wechseln automatisch zum Beispiel aus den Chats entfernt. Gleiches gilt dann auch für den SharePoint im Team, auch hierzu haben diese MitarbeiterInnen dann keinen Zugriff mehr.

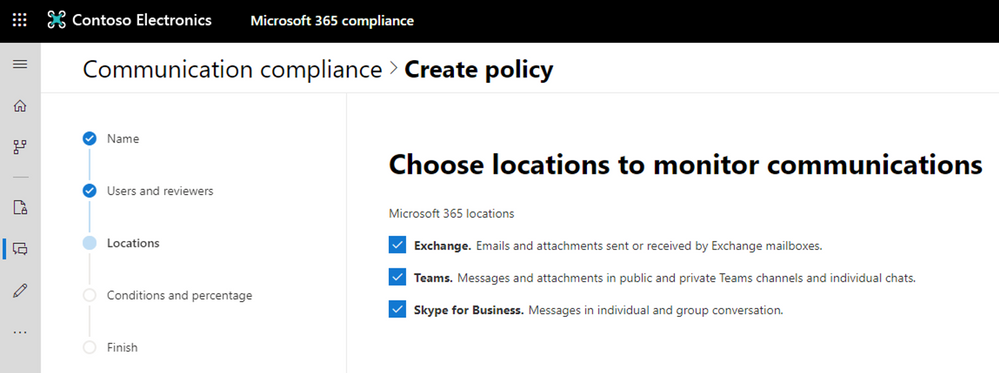

Als nächstes Werkzeug wird die "Supervision" vorgestellt. Bei diesem Werkzeug wird Unternehmen die Möglichkeit gegeben in der Microsoft 365 Umgebung die Einhaltung von Compliance Regeln zu kontrollieren und durchzusetzen. Es beinhaltet ein Risikomanagement und einige Regulatorien erfordern genau diese Aufsicht, wie in den USA zum Beispiel SEC und FINRA.

Mit Supervision könnt ihr nun die Kommunikation in Microsoft Teams, Exchange und Skype for Business monitoren:

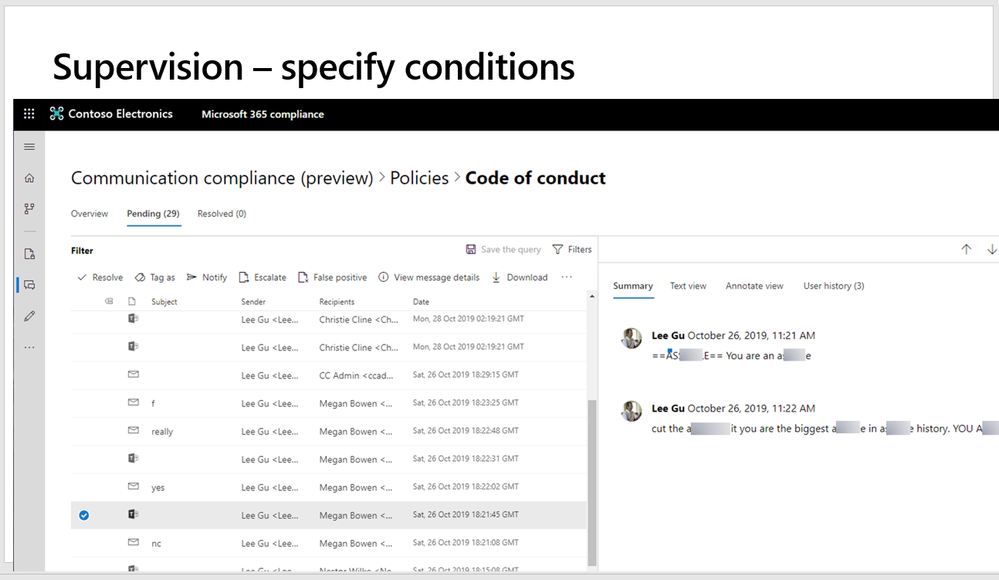

und diese dann auch Verstöße hin auswerten:

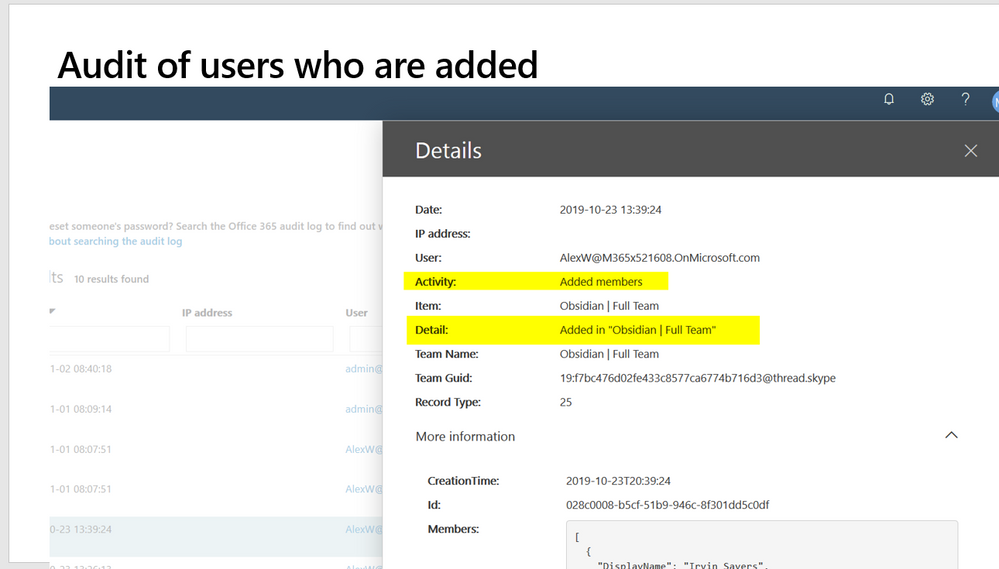

Als nächstes Werkzeug sind die Audit Logs zu nennen. Microsoft Teams ist ein Teil der Microsoft 365 Audit Logs. So können verschiedenste Parameter, wie die Erstellung von Teams, ausgelesen werden. Als Beispiel zeigte das Sprecher Team eine Suche nach einem Mitglied, welches Mitglieder einem Team hinzugefügt hat:

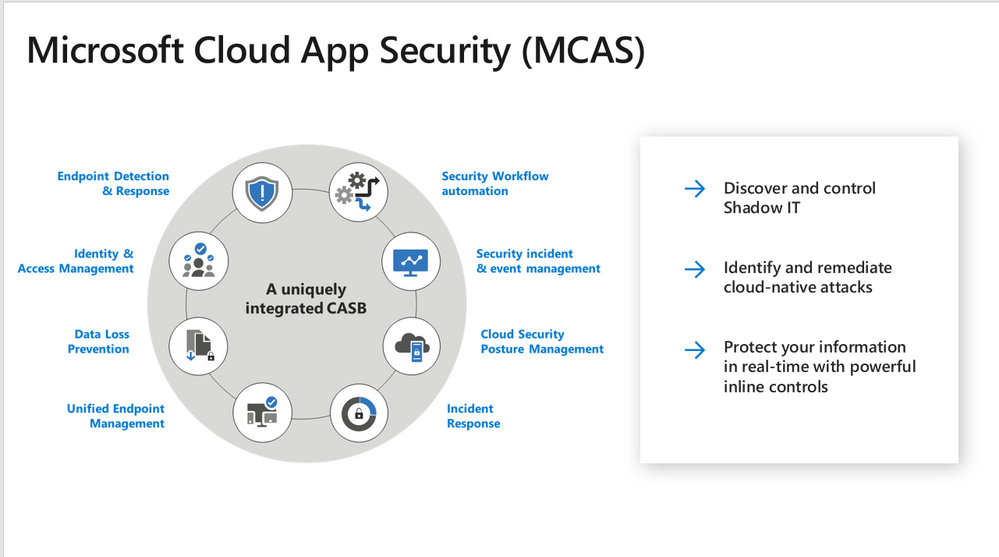

Die Audit Logs waren nicht das letzte Werkzeug zum internen Risikomanagement. Es folgten noch zwei Weitere unter der E5 Lizenzierung. Es handelt sich um Microsoft Cloud App Security (MCAS) und Advanced Thread Protection (ATP).

Microsoft Teams steht der MCAS Überwachung offen zugänglich, so dass ihr dieses Werkzeug auch zum Risk Management nutzen könnt.

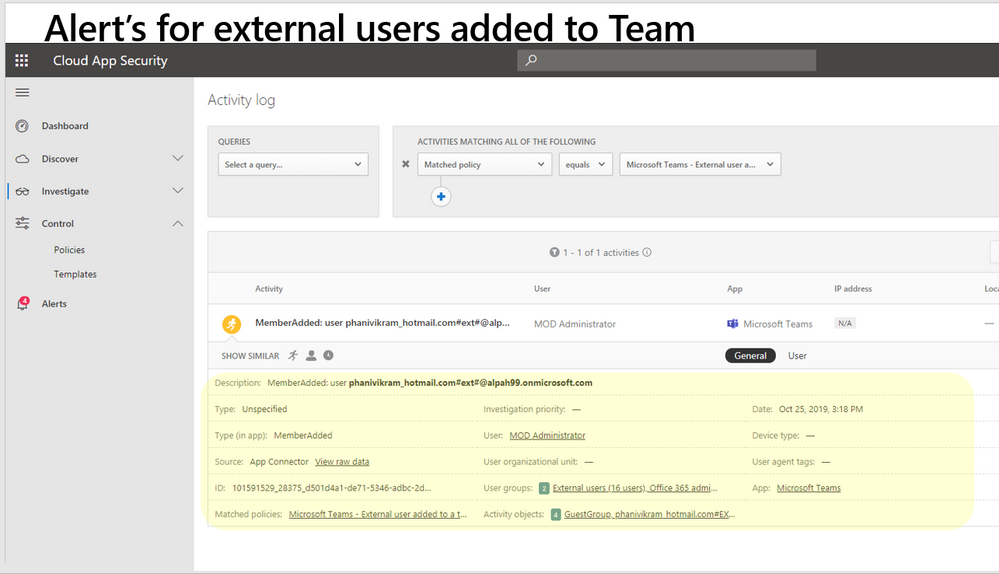

Ihr erhaltet über das Dashboard direkten Zugang zu Microsoft Teams und könnt zum Beispiel erweiterte Alarme konfigurieren. Ebenfalls können diese mit Policies unterstützt werden, so dass ihr zum Beispiel seht, wenn ein Nutzer viele Kanäle oder Teams löscht oder wenn externe Nutzer zu einem Team hinzugefügt werden. Letzeres zeigten die Sprecher an einem Beispiel und auch die Konsequenzen, dass dieser Nutzer zum Beispiel geblockt wird und sich nicht bei Teams anmelden kann.

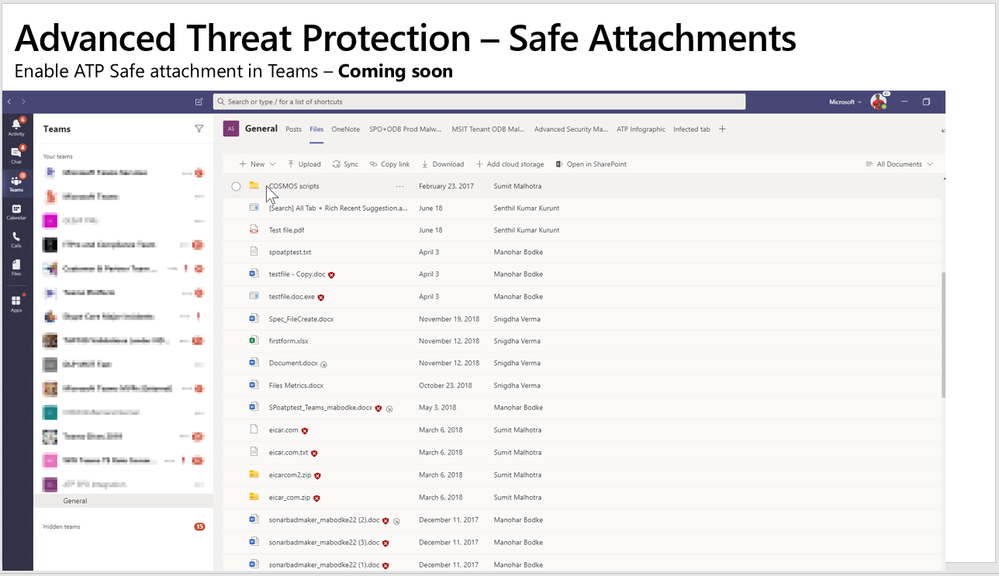

Das letzte Werkzeug war die ATP für Microsoft 365 und Teams. Zugleich stellten Sie die Ankündigung von der Ignite 2019 vor, dass eben Safe Links und auch Safe Attachments nun auch für Microsoft Teams kommen.

Als Beispiel zeige ich euch hier den Screenshot für die noch kommenden Safe attachments in Microsoft Teams:

Zusammenfassend war diese Session mit vielen Neuigkeiten und Erläuterung von schon bekannten sehr gut gefüllt worden. Die drei Sprecher zeigten ihre Leidenschaft für das Thema, beantworteten Fragen und zeigten erste Screenshots von Ankündigungen. Als IT Administrator und Compliance Berauftragter habe ich einen guten Überblick erhalten und freue mich darauf, die gezeigten Funktionen nun selber auszuprobieren.

Vielen herzlichen Dank für die tolle Session!

Hugo Ferreira, Praveen Vijayaraghavan, Christopher Bryan